规划设计

数据库分布式架构 数据库集中整合 数据库整合咨询 数据库选型咨询 架构设计咨询

建设实施

数据分析 数据库安装部署 整合迁移 SQL审计 高可用容灾

运营管理

问题分析及处理 性能监控 升级迁移 安全加固 容灾恢复 大数据服务

优化提升

性能提升 数据模型化优化

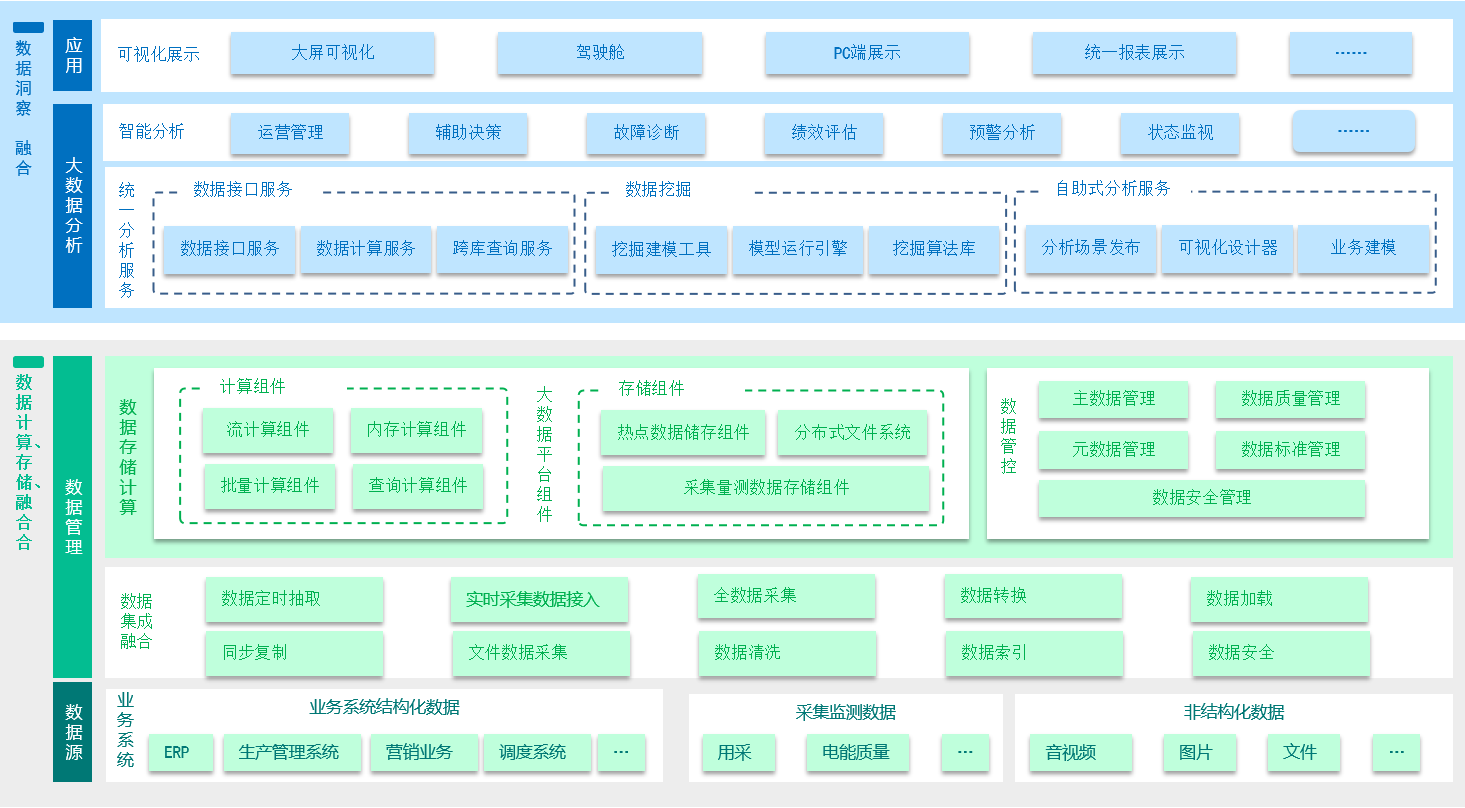

目前,随着信息化和大数据技术的发展,很对企业事业单位都建设了自己的数据中心,但是传统的数据中心跨专业业务协同与信息共享不足、数据多头输入,数据准确性、一致性不强、数据反复抽取、过度存储,质量不高等问题。 全业务统一数据中心是企业现有数据中心的进一步发展和完善,不仅能够帮助企业完善现有的数据中心,还能够帮助未建设数据中心的企业已新的模式来规划和建设数据中心,全业务统一数据中心主要包括数据管理域、数据分析域和数据处理域三部分。

模型规范统一,通过强化统一数据模型与企业级主数据的全面应用与管控,保证数据的一致性与可共享。

数据干净透明,通过改善业务集成,消除数据冗余,归并整合业务系统,实现源端业务系统数据逻辑统一、分布合理、干净透明;

分析灵活智能,通过汇总、清洗、转换全业务数据,构建统一数据分析服务,实现跨专业数据的高效计算、智能分析和深度挖掘。